RODO – ujednolicenie przepisów oraz dostosowanie zasad ochrony danych osobowych do wyzwań XXI wieku

- Data Publikacji:

- Aktualizacja:

W 2019 roku pisałem pracę o RODO. W tamtym okresie był to emocjonujący temat. Po trzech latach obowiązywania rozporządzenia zainteresowanie tematyką spadło, ale kwestie podejmowane w niniejszym opracowaniu są nadal aktualne. Jeśli masz do napisania pracę, chcesz poznać RODO nie usypiając przy kilkuset stronnicowych książkach lub jesteś osobą zainteresowaną legislacją to zapraszm do lektury. Poznasz przyczyny powstania rozporządzenia, jego historię, obowiązujące w nim zasady, oddziaływanie, kontrowersje i podsumowanie z punktu widzenia pierwszej połowy 2019 r. Materiał zawiera dużo źródeł i cytatów.

Wstęp

Każdy ma prawo do prywatności oraz ochrony swoich danych osobowych. W art. 16 ust. 1 TFUE1 ustanowiono zasadę, że wszyscy obywatele UE mają prawo do ochrony danych osobowych. W art. 8 Karty praw podstawowych UE zapisano ochronę danych osobowych jako jedno z praw podstawowych. Powyższe regulacje wymagają od UE kompleksowego i spójnego podejścia zapewniającego poszanowanie podstawowego prawa osób fizycznych do ochrony ich danych osobowych na terenie Unii i poza nią.

Dyrektywa w sprawie ochrony danych z 1995 r.2 była kamieniem węgielnym w zakresie ochrony danych w Unii Europejskiej. Zapisano w niej dwa istotne dążenia w procesie integracji europejskiej: ochronę prawa podstawowego jednostki, ze szczególnym uwzględnieniem podstawowego prawa do ochrony danych oraz swobodnego przepływu danych osobowych.

Te obydwa cele nadal obowiązują, a zasady zapisane w dyrektywie nie straciły na aktualności. Jednakże globalizacja oraz gwałtowny rozwój technologiczny doprowadziły do głębokich przemian w otaczającym nas świecie. Przemiany te przyniosły ze sobą nowe nieznane dotąd wyzwania w obszarze ochrony danych osobowych oraz zmusiły do odpowiedzi na pytanie, czy dotychczasowe przepisy odpowiadają na te wyzwania.

W 2009 r. Komisja Europejska zainicjowała przegląd obowiązujących norm prawnych oraz wykonanie szeregu analiz. Podjęte działania wykazały potrzebę reformy aktualnego prawa. Do podstawowych celów zaliczono konieczność zapewnienia większej skuteczności sankcji i środków zaradczych oraz ujednolicenie zasad pośród wszystkich państw członkowskich UE. Rozpoczęty w 2009 r. proces zakończył się przyjęciem przez Parlament Europejski 14 kwietnia 2016 r. pakietu legislacyjnego dotyczącego nowych unijnych ram prawnych ochrony danych osobowych.

Przedmiotem pracy jest omówienie rozporządzenia Parlamentu Europejskiego i Rady UE 2016/679 z dnia 27 kwietnia 2016 r. w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia dyrektywy 95/46/WE (ogólne rozporządzenie o ochronie danych RODO ang. General Data Protection Regulation GDPR). Zostaną w niej przedstawione wyzwania przed którymi stanęło nowe prawo, omówione podstawowe zasady ochrony danych osobowych w rozporządzeniu oraz podsumowane skutki jego wprowadzenia.

Stworzenie kompleksowego, spójnego, skutecznego oraz neutralnego technologicznie prawa chroniącego dane osób fizycznych jest ogromnym wyzwaniem. Niniejsza praca stawia tezę, że Unia Europejska podjęła to wyzwanie i dokonała właściwego wyboru wprowadzając ambitną reformę ochrony danych w postaci ogólnego rozporządzenia o ochronie danych 2016/679 (RODO).

Praca składa się z pięciu rozdziałów. W pierwszym rozdziale omówione zostały zmiany technologiczne i społeczne jakie zaszły w ostatnich 30 latach, ich wpływ na przetwarzanie danych osobowych oraz prywatność obywateli. Rozdział drugi przedstawia istotę oraz historię prawa do prywatności, a następnie przybliża podstawowe pojęcia i reguły zawarte w ogólnym rozporządzeniu o ochronie danych. W trzecim rozdziale dokonano przeglądu zawartych w rozporządzeniu zasad przetwarzania danych przez administratorów, w dalszej kolejności omówiono prawa przysługujące obywatelom, których dane są przetwarzane oraz rolę inspektora danych osobowych. W czwartym rozdziale przedstawiono zasady bezpieczeństwa w przetwarzaniu danych osobowych ze szczególnym uwzględnieniem podejścia opartego na ryzyku, które jest poważnym wyzwaniem dla podmiotów przetwarzających dane. Ostatni rozdział zawiera podsumowanie 12 miesięcy działania unijnej regulacji i jej wpływu na funkcjonowanie organizacji oraz życie obywateli.

Rozdział 1 Zmiany technologiczne i społeczne oraz wyzwania z tym związane

1.1. Zmiany technologiczne

Ciągły rozwój nowych technologii to niezmienne wyzwanie dla ochrony danych osobowych. Od czasu, gdy Komisja Europejska w 1990 r. po raz pierwszy zaproponowała dyrektywę o ochronie danych osobowych nastąpiła na świecie ogromna przemiana technologiczna. W 2007 r. Internet przeniósł się do 55% europejskich domostw. Odsetek ten stale wzrastał i w 2017 r. już 87% unijnych gospodarstw domowych posiadało dostęp do Internetu3. W Polsce w 2018 r. dostęp do Internetu posiadało 84,2% gospodarstw domowych i 95,6% przedsiębiorstw4.

Rozwój ten postępuje zarówno w obszarze technologii sprzętowych jak i nowych technik przetwarzania informacji. Wzrasta moc obliczeniowa komputerów w związku z podwajaniem się liczby tranzystorów w układzie scalonym co ok. 18-24 miesięcy zgodnie z prawem Moore’e, Pojemność przechowywania i przepustowość komunikacji wzrastały do 2009 r. w jeszcze szybszym tempie i podwajały się co 12 miesięcy5. Ten wykładniczy wzrost radykalnie zwiększył możliwości organizacji do zbierania, przechowywania oraz przetwarzania prywatnych danych.

Nasze otoczenie jest coraz mocniej nasycone kamerami przemysłowymi oraz telefonami komórkowymi z biometrycznymi czujnikami używanymi do łączenia danych pomiędzy użytkownikiem i urządzeniem. Kolejnym przejawem rozwoju technologii sprzętowej są mikro kamery i mikro czujniki wyposażone w moduły łączności bezprzewodowej, które są wykorzystywane do komunikacji z innymi urządzeniami. Przykładem są np. czujniki wbudowane w soczewki kontaktowe mierzące poziom cukru i komunikujące się ze smartfonem, którego oprogramowanie może ostrzegać o przekroczeniu poziomów bezpieczeństwa.

Mając do dyspozycji wzrastające moce obliczeniowe przedsiębiorstwa tworzą coraz bardziej rozwinięte systemy przetwarzania danych. Przykładem może być oprogramowanie, w którym wykorzystuje się algorytmy do rozpoznawania stanów emocjonalnych osoby na podstawie analizy obrazów z kamer monitoringu. Inną próbką możliwości technologicznych jest profilowanie osoby na podstawie danych pobieranych przez różnego rodzaju czujniki rozmieszczone w miejscach publicznych z urządzeń noszonych przy sobie przez daną osobę np. telefon komórkowy, tablet lub smartwatch6.

Metody gromadzenia danych osobowych są coraz bardziej wyrafinowane i trudniej wykrywalne. Do analizy wykorzystuje się technologie Big Data, które zajmują się przetwarzaniem ogromnych ilości danych. Użycie zaawansowanych narzędzi umożliwia podmiotom gospodarczym skuteczniejsze dobranie strategii postępowania wobec poszczególnych jednostek dzięki monitorowaniu ich zachowania.

Dr Edyta Bielak-Jomaa7 wskazała na zagrożenie, które niesie za sobą stosowanie tzw. analiz predykcyjnych8. Na podstawie informacji o nas można wnioskować automatycznie o naszych przyszłych zachowaniach. Oznacza to, że ocena nie jest na podstawie tego co zrobiliśmy, ale co potencjonalnie moglibyśmy zrobić. Przykładowo – analiza informacji o danej osobie może wskazać na to, że jest prawdopodobieństwo popełnienia przez tę osobę przestępstwa. Może to prowadzić do blokady innowacyjności i zachowań konformistycznych, jeśli uznamy, że nie przystajemy do określonej normy społecznej

9.

W raporcie Komisji Europejskiej10 podkreśla się zagrożenia związane ze wzrastającą rolą analiz automatycznych coraz większej ilości przechowywanych danych. Istnieje ryzyko, że jednostki staną się zwykłymi przedmiotami i będą traktowane, a nawet dyskryminowane na podstawie profili wygenerowanych przez komputer, nie mając możliwości przeciwstawienia się algorytmowi. Decyzje o poważnych konsekwencjach, takich jak odmowa przyjęcia do pracy, zatrzymanie na granicy lub nawet uniemożliwienie wjazdu do kraju docelowego będą coraz częściej podejmowane, ponieważ „komputer tak powiedział” i nawet urzędnicy czy osoby obsługujące, które przekazują decyzję nie będą w stanie wyjaśnić jej przyczyn. Nowe technologie z natury rzeczy zaburzają równowagę sił pomiędzy jednostką a podmiotem przechowującym i przetwarzającym dane. Terminy „podmiot przetwarzający dane” czy „administrator danych” zyskują nowe pejoratywne znaczenie.

„Przetwarzanie w chmurze” (ang. cloud computing), czyli przetwarzanie dokonywane w Internecie na dzielonych zasobach znajdujących się na zewnętrznych serwerach również stanowi wyzwanie dla ochrony danych. Wiąże się to z utratą kontroli przez jednostki nad ich informacjami, które są przechowywane na urządzeniach stron trzecich i mogą być z łatwością przez nie przenoszone pomiędzy różnymi nieznanymi lokalizacjami, a nawet jurysdykcjami.

W cyfrowym świecie prawie każda komunikacja, odwiedzenie strony internetowej lub wprowadzenie frazy w wyszukiwarce zostawia szczegółowe ślady. Zebrane w ten sposób informacje są przechowywane i przetwarzane w celach dostarczania reklam, ale również profilowania naszych zwyczajów i preferencji. Jednocześnie z tak zebranych danych przedsiębiorstwa i instytucje korzystają często w sposób, którego nie oczekiwaliśmy, ani nas o tym nie poinformowano.

Kolejnym obszarem, z którym musiała się zmierzyć nowa regulacja jest upowszechnienie danych biometrycznych. Pojęcie „Dane biometryczne” zdefiniowane zostało m.in. w opinii 4/2007 Grupy Roboczej11 Art. 29 (WP136) jako właściwości biologiczne, cechy fizjologiczne i życiowe lub powtarzalne czynności, przy czym te cechy i/lub czynności dotyczą wyłącznie danej osoby oraz są wymierne, nawet jeśli schematy używane w praktyce do ich pomiaru charakteryzuje pewien stopień prawdopodobieństwa.

Jest wiele źródeł danych biometrycznych, które obejmują fizjologiczne, fizyczne, psychologiczne lub behawioralne cechy danej osoby fizycznej. Istnieją dwie główne techniki pomiaru próbek:

- techniki fizyczne i fizjologiczne, gdzie mierzy się i porównuje fizyczne oraz fizjologiczne cechy danej osoby, takie jak: linie papilarne palca, układ naczyń krwionośnych palca, kształt dłoni, ucha lub ust, głos, DNA, zapach ciała, obraz tęczówki lub siatkówki oka, kształt i rysy twarzy itp.,

- techniki behawioralne, którymi mierzy się zachowanie jednostki i które zawierają: cechy podpisu odręcznego, sposób poruszania się, a nawet cechy odzwierciedlające myśli podświadome, takie jak oszustwo, kłamstwo itp.

Pośród tych drugich szczególnie ciekawe i potencjalnie niebezpieczne wydają się być techniki mające podstawy psychologiczne. Za ich pomocą mierzy się reakcje na konkretne sytuacje lub przeprowadzone testy celem dopasowania do danego profilu psychologicznego12. Techniki te mogą być użyte między innymi do rozpoznania stanów emocjonalnych osób, których zamiarem jest popełnienie przestępstwa typu kradzież, przemyt czy atak terrorystyczny.

Przetwarzanie danych biometrycznych w systemie dzielimy zwykle na:

- rejestrację, określaną jako procesy mające za cel wyodrębnienie danych biometrycznych pobranych ze źródła danych i powiązanie ich z konkretną osobą fizyczną,

- przechowywanie, polegające na składowaniu pobranych danych w celu ich późniejszego wykorzystania,

- kojarzenie, będące procesem porównania ze wzorcem celem identyfikacji, weryfikacji lub kategoryzacji.

Autorzy opracowania „Informacja Generalnego Inspektora Ochrony Danych Osobowych o zagrożeniach płynących z upowszechnienia danych biometrycznych” wskazują na wiele zagrożeń oraz wątpliwości związanych z użyciem biometrii w procesie identyfikacji, weryfikacji oraz klasyfikowania badanej próbki.

Do najważniejszych zagrożeń należą m.in13.

- Ewentualność ujawnienia danych wrażliwych. Niektóre próbki mogą zarówno identyfikować badaną osobę jak również zdradzać inne jej cechy jak np. stan zdrowia, stres, zmęczenie, bycie pod wpływem środków odurzających;

- Użycie bez wiedzy i zgody badanego. Przykładem tego zagrożenia jest użycie kamer monitoringu wizyjnego, wyposażonych w specjalistyczne oprogramowanie rozpoznawania twarzy;

- Łatwość łączenia danych. Ma to miejsce, gdy ten sam rodzaj próbki użyto w różnych systemach;

- Brak przejrzystości. Producenci wykorzystują poufne i zastrzeżone algorytmy, co uniemożliwia skuteczny audyt przez niezależny podmiot lub organizację.

Niewątpliwie rola biometrii będzie wzrastać, a wymienione tutaj zagrożenia należy brać pod uwagę ze względu na szczególną właściwość tej metody, którą jest niezmienność danych. Nie ma możliwości wymiany siatkówki w oku czy odcisków własnych palców tak jak zmienia się hasło. Wiąże się z tym nieodwracalna utrata anonimowości, ponieważ dane biometryczne, które są przechowywane i przetwarzane w systemach administratorów umożliwiają precyzyjną identyfikację danej osoby.

Wzrastająca popularność urządzeń określanych jako „Internet rzeczy (IoT)” niesie również ryzyka naruszania prawa i wolności osób. Według raportu Gartnera14 w 2020 r. będzie na świecie 21 miliardów podłączonych urządzeń15. Jak wiele innych dynamicznie rozwijających się technologii jest ona niedojrzała pod względem bezpieczeństwa, a jednocześnie przetwarza prywatne dane. Przykładami urządzeń są inteligentne termostaty, żarówki, lodówki itp. Dane z tych urządzeń mogą zostać wykorzystane do badania naszej codziennej rutyny, nawyków czy preferencji. W połączeniu z innymi zebranymi o nas informacjami będą służyć jeszcze dokładniejszemu profilowaniu jednostek.

W 2016 r. pojawiły się nowe zjawiska, które mogą wpłynąć na prywatność i przetwarzanie danych osobowych. Przykładem jest tzw. „cartaping” polegający na śledzeniu pojazdów w oparciu o czujniki, kamery i urządzenia lokalizacyjne komunikujące się oraz wymieniające dane z otoczeniem. Dodatkową zachętą do montażu jeszcze większej ilości zaawansowanych technologii przez producentów samochodów może być ogólnoeuropejski system eCall służący szybkiemu powiadamianiu o wypadkach drogowych. Według założeń, uruchomienie go może uratować życie 2,5 tys. osób rocznie. Pomimo niewątpliwej wartości zaawansowane technologie mogą również ingerować w prywatność podróżujących osób. Kluczowe zagrożenia w zakresie ochrony danych osobowych dla użytkownika stanowi brak przejrzystości w zakresie rodzaju i sposobu przetwarzania danych oraz świadomości w zakresie zagrożeń związanych z ich udostępnienia innym osobom lub podmiotom16.

1.2. Zmiany zachowań społecznych

Dzisiejsze technologie umożliwiają jednostkom łatwe dzielenie się informacjami na temat ich zachowania i preferencji oraz publiczne udostępnianie tych informacji w skali globalnej na nie mającą precedensu skalę. Sieci społecznościowe z miliardami17 użytkowników na całym świecie stanowią najbardziej oczywisty, choć nie jedyny, przykład tego zjawiska. Większość portali społecznościowych wymaga podczas rejestracji podania swoich danych, takich jak imię i nazwisko, data urodzenia, nr telefonu itp., a warunkiem członkostwa jest na ogół akceptacja często długiego i niezrozumiałego regulaminu, w którym zawarte są ogólne i niejasne cele przetwarzania naszych danych.

Wygoda, brak granic oraz brak opóźnienia pomiędzy momentem umieszczenia informacji, a możliwością jej odczytania przez odbiorców spowodowało przeniesienie konwersacji, wymiany poglądów oraz komentarzy na platformy portali społecznościowych. Użytkownicy samodzielnie tworzą treść za pomocą prostych i przyjaznych narzędzi, a bezpośrednią wymianę informacji zastąpiły rozmowy prowadzone z użyciem komunikatorów.18

Według raportu CBOS „Internauci 2015”19 z internetu w roku 2015 regularnie korzystało w Polsce dwie trzecie dorosłych i popularność portali społecznościowych wzrosła w stosunku do poprzedniego okresu. Obecność w przynajmniej jednym deklarowało 66% internautów, a regularnie jak wynikało z deklaracji korzystało z nich 82% zarejestrowanych. Uczestnicy wykorzystywali je przede wszystkim do utrzymywania kontaktów ze znajomymi, odnawiania znajomości, nawiązywania nowych kontaktów oraz jako wzrastający trend w celu poszukiwania pracy.

Ponieważ odeszliśmy od pisania listów na papierze, a bezpośrednie rozmowy mogą być prowadzone z dowolnego miejsca na świecie z wykorzystaniem elektronicznych środków transmisji, bardzo dużo naszych prywatnych informacji trafia do internetu. Co więcej obecność w serwisach społecznościowych sprzyja zamieszczaniu prywatnych danych na swój temat. Dotyczy to szczególnie publikowania daty urodzenia, adresu e‑mail, zdjęć, miejsca pobytu, zainteresowań i poglądów.20

Jednocześnie użytkownicy są bardzo często nieświadomi, że publikowane przez nich informacje, ogłoszenia i komentarze zawierają ogromną ilość danych o ich preferencjach, zwyczajach, nastroju czy poglądach politycznych. Pojedyncze wpisy zdają się nie nieść ze sobą większego zagrożenia dla prywatności, ale administratorzy mają nieograniczone możliwości łączenia danych z całej naszej internetowej aktywności i wykorzystywania ich jako bazy dla algorytmów profilujących, badania zachowań grup społecznych, a nawet kierowania marketingu politycznego.

Jak zwraca uwagę Nathalie Nahai gdy coś jest odległe i mgliste nie postrzegamy tego jako zagrożenie, dlatego tak łatwo dzielimy się w internecie swoimi danymi. Gdyby do naszego domu przyszedł ktoś i zabrał zdjęcia lub inne prywatne informacje wtedy z pewnością poczuli byśmy złość i zdenerwowanie. Podobnie wiedza o przeglądaniu naszego profilu na portalu społecznościowym przez pracodawcę wywołała by w nas niepokój. A to właśnie się dzieje z naszymi prywatnymi danymi21.

Doskonałym przykładem z pozoru niewinnego hobby jest publikowanie swoich prywatnych zdjęć na portalach społecznościowych. Każdy z nas nosi cały czas przy sobie aparat fotograficzny w telefonie, zdjęcia są od razu w postaci cyfrowej, bardzo proste i szybkie w wykonaniu. Użytkownicy na ogół nie zdają sobie sprawy z faktu, iż razem ze zdjęciem lub filmem publikowane są tzw. metadane, które zawarte w pliku przedstawiają dodatkowe informacje, tj. numer identyfikacyjny urządzenia, koordynaty GPS oraz datę i godzinę ich wykonania22. Co więcej nowoczesne algorytmy rozpoznające rysy twarzy są w stanie zidentyfikować na zdjęciu lub filmie wszystkich jego uczestników, narażając prywatność zarówno nas jak i naszych znajomych23.

Porzuciliśmy notesy i zapisujemy prywatne kontakty oraz terminarz w telefonie, który przechowuje wszystkie te informacje na serwerach w internecie. Jest to bardzo wygodne, ponieważ mamy do nich dostęp z dowolnego miejsca, a w przypadku uszkodzenia lub zagubienia urządzenia nasze dane są zabezpieczone. Podobnie nasze prywatne dokumenty tworzymy na urządzeniach połączonych z internetem, a ich zawartość trafia do sieci. Co ważne, mogą się tam znaleźć dane wrażliwe czego przykładem są np. informacje o naszym zdrowiu, sytuacji finansowej czy rodzinnej. Ciesząc się wygodą korzystania z nowoczesnych technologii często zapominamy, że wiąże się to z ryzykiem naruszenia prywatności zarówno naszej jak i naszych znajomych.

Zamieniliśmy listy pocztowe na pocztę elektroniczną oraz komunikatory internetowe. Cała komunikacja elektroniczna odbywa się w internecie i treści w niej zawarte są przetwarzane oraz przechowywane przez różne podmioty rozsiane na całym świecie podlegające różnym zasadom prawnym. Brak jednolitych i skutecznych norm regulujących zasady przetwarzania i przechowywania danych osobowych w praktyce uniemożliwia nam jakąkolwiek kontrolę rzetelności działania organizacji przetwarzających nasze dane.

Odłożyliśmy encyklopedie i słowniki na półki, a odpowiedzi na większość pytań poszukujemy w internecie. Wpisując poszukiwaną frazę w wyszukiwarce internetowej na ogół nie zdajemy sobie sprawy z ilości informacji, które przesyłane są razem z zapytaniem. Firmy oferujące usługi wyszukiwania, tj. Google opierają swoją model biznesowy na dostarczaniu spersonalizowanych reklam i wykorzystywaniu naszych danych do profilowania24 jednostek oraz badań opartych o BIG DATA25. Jednocześnie na co wskazuje Siva Vaidhyanathan filtr jaki Google zakłada w spersonalizowanym wyszukiwaniu zamyka poszukujących w świecie, który znają nie dając możliwości natrafienia na coś nowego czy zaskakującego 26. Najlepiej otrzymane wyniki wyszukiwania obrazuje zdanie Google powie nam to, co chcemy usłyszeć

27.

Coraz częściej28 na zakupy udajemy się do sklepów internetowych, które ze względu prawo odstąpienia od umowy29 oraz bogactwo wyboru stały się atrakcyjną alternatywą dla tradycyjnych punktów handlowych. W każdym z tych sklepów musimy podać informacje osobiste tj. imię i nazwisko, e-mail, adres dostawy. Na podstawie historii naszych zakupów przedsiębiorstwo poznaje nasze preferencje zakupowe, co w połączeniu z innymi zebranymi o nas danymi służy jeszcze dokładniejszemu profilowaniu naszej osoby.

Wszystkie opisane w tym rozdziale zmiany w naszych zachowaniach i przyzwyczajeniach spowodowały, iż codzienność związana z przetwarzaniem informacji przeniosła się do globalnej sieci. Informacje, które tam znajdujemy oraz publikujemy pomagają nam w pracy i życiu codziennym, ale mogą również zostać wykorzystane przeciwko nam lub w sposób, którego nie akceptujemy.

1.3. Gwałtowny rozwój i wzrost znaczenia spółek technologicznych

Według raportu miesięcznika Forbes30 w 2018 r. 5 przedsiębiorstw o największej wartości rynkowej to Apple, Amazon.com, Alphabet (Google), Microsoft i Facebook. Działają one w obszarze nowoczesnych technologii, a w okresie ostatnich 20 lat dynamicznie się rozwijały i zdobyły dominującą pozycję na rynku. Jednocześnie wszystkie z nich zajmują się przetwarzaniem danych osobowych, a dla firm Alphabet i Facebook, wykorzystanie danych użytkowników stanowi podstawowe źródło przychodów. Firmy te posiadają ogromną ilość bardzo szczegółowych informacji o użytkownikach internetu, które zostały zebrane w przeciągu ostatnich dwóch dekad.

Przykładem tych danych są:

- imię, nazwisko, numer telefonu,

- wyszukiwane w internecie informacje,

- miejsca w których byliśmy (na podstawie lokalizacji w telefonie),

- historia przeglądanych stron internetowych,

- historia naszych zakupów internetowych.

Obecnie dane osobowe stały się „cyfrową walutą”, którą użytkownicy internetu płacą za teoretycznie darmowe usługi. Pozyskane w ten sposób informacje mają ogromną wartość ekonomiczną. Według badań wartość danych obywateli UE w 2011 r. wynosiła 315 mld, a do 2020 r. może wzrosnąć do blisko 1 bln euro rocznie31. Należy podkreślić, że w przypadku braku skutecznej ochrony prawnej zebrane dane będą mogły zostać wykorzystane w nieznanym dzisiaj celu, a decyzja o ich wykorzystaniu będzie oparta tylko na rachunku ekonomicznym podmiotu będącego w ich posiadaniu.

Wielkie firmy internetowe przetwarzają dane użytkowników poza granicami Unii Europejskiej, co wpływa na wzrost niepewności osób, których te dane dotyczą. Przykładem są tutaj transfery danych do Stanów Zjednoczonych, w których podejście do ochrony prywatności różni się znacznie od europejskiego. Mamy tam do czynienia z różnymi przepisami sektorowymi, brak jest natomiast regulacji o charakterze nadrzędnym wiążącym wszystkie podmioty prywatne i publiczne.

Tą różnicę w podejściu ukazują działania operatorów telekomunikacyjnych na terenie Stanów Zjednoczonych. Jak ustalił reporter portalu internetowego motherboard32 operatorzy sieci komórkowych sprzedają dane o lokalizacji osób fizycznych różnym podmiotom gospodarczym bez wiedzy i zgody osób, których te dane dotyczą. Działania te pomimo bardzo poważnego naruszenia prywatności nie są nielegalne w świetle amerykańskiego prawa.

Według najnowszych statystyk w Europie wyszukiwarka Google ma 93,5% udziału wśród wszystkich dostawców wyszukiwania33, a pośród mediów społecznościowych dominującą pozycję zdobył Facebook z wynikiem 74,82%34. Jest oczywiste, że te dynamicznie rozwijające się firmy z obszaru nowych technologii i internetu są prawie monopolistami. W związku z tym pojawiają się obawy o konkurencję w obszarze usług internetowych. Komisja Europejska bada różne praktyki biznesowe Google, eBay oraz innych znanych spółek internetowych, a konsumenci wydają się być coraz sceptyczniej nastawieni do siły rynkowej firm takich jak Facebook. Ponieważ działania tych przedsiębiorstw coraz częściej spotykają się z podejrzeniami organów ds. konkurencji i organizacji ds. ochrony konsumentów, nasuwa się oczywiste pytanie czy obecne narzędzia prawa są wystarczające, aby zaradzić obawom o stan konkurencji na rynku platform cyfrowych35.

Komisja Europejska rozpoczęła w 2010 r. szerokie dochodzenie antymonopolowe zarzucając Google, iż nadużywając swojej dominującej pozycji na rynku manipuluje wynikami wyszukiwania. W 2012 r. przedstawiono cztery zarzuty:

- Zwodnicze wyświetlanie wyników: „Google wyświetla w ogólnych wynikach wyszukiwania odnośniki do własnych usług, a nie do konkurentów.”.

- Nieautoryzowane pobieranie treści: „Sposób, w jaki Google kopiuje zawartość z konkurencyjnych usług i wykorzystuje je we własnej ofercie.”.

- Wyłączność w umowach reklamowych: „Umowy pomiędzy Google a stronami partnerów, na których Google wyświetla reklamy. [...] W wyniku porozumień partnerzy otrzymują de facto wyłączność.”.

- Przenośność danych kampanii reklamowych: „Nakładane przez Google ograniczenia powodują, że danych z kampanii w produkcie Google AdWords nie można przenieść swobodnie do produktów konkurencji.”.

W wyniku prowadzonych postępowań Komisja Europejska nałożyła w czerwcu 2017 r. na Google karę w wysokości 2,4236 mld euro za „nadużywanie pozycji dominującej jako wyszukiwarki (…)” oraz w lipcu 2018 r. w wysokości 4,3437 mld euro za „nielegalne praktyki dotyczące urządzeń mobilnych z systemem Android (…)”.

W wielu krajach na całym świecie prowadzone są postępowania władz oraz procesy sądowe przeciwko technologicznym gigantom. Dotyczą one na ogół nadużywania dominującej pozycji na rynku, naruszania prywatności użytkowników oraz niewłaściwego wykorzystywania ich danych. Owocem jednego z nich był przełomowy wyrok TSUE38 z 2014 r. w sprawie Mario Costeja González przeciwko Google Inc. W sentencji orzeczono, że „operator wyszukiwarki internetowej jest odpowiedzialny za przetwarzanie danych osobowych, które znajdują się w wynikach wyszukiwania”39. Ten bezprecedensowy wyrok dał prawo osobom prywatnym do bycia zapomnianym w internecie i stał się drogowskazem określającym kierunek prawodawstwa40.

Niemiecki urząd ochrony konkurencji „Bundeskartellamt” w lutym 2019 r. w wydanym komunikacie nakazał firmie Facebook Inc. zaprzestania łączenia danych użytkowników z odrębnych aplikacji, tj. WhatsApp, Instagram oraz witryn internetowych stron trzecich bez wyraźnej zgody użytkownika. Wskazano, że jako podmiot dominujący w praktyce nie daje wyboru swoim użytkownikom, zmuszając ich do zaakceptowania regulaminu. Podkreślono również, że istnieje ryzyko utraty kontroli nad zgromadzonymi informacjami i użytkownicy nie będą mieli możliwości sprawdzenia źródeł ani sposobów wykorzystywania danych na ich temat41.

Wydarzeniem pokazującym ogromną władzę oraz zagrożenie ze strony firm technologicznych gromadzących i przetwarzających prywatne dane użytkowników było ujawnienie tzw. „Skandalu Facebook - Cambridge Analytica”. Opinia publiczna na początku 2018 r. dowiedziała się, że w latach 2007-2014 firma Cambridge Analytica uzyskiwała dostęp do danych 87 mln użytkowników platformy Facebook i wykorzystywała je do marketingu politycznego. Dostęp do danych został pozyskany bez zgody oraz wiedzy użytkowników, a działania firmy miały na celu manipulowanie wyborcami i jak oceniają eksperci oraz dziennikarze mogą być realnym zagrożeniem dla procesów demokratycznych42. W wyniku ujawnienia skandalu podjęte zostały dochodzenia w Stanach Zjednoczonych oraz Europie, a prezes Facebook Inc. został przesłuchany przed Kongresem USA i Parlamentem Europejskim. Brytyjski organ do spraw ochrony danych nałożył na amerykański koncern karę w wysokości 500 tys. funtów, co było najwyższą możliwą kwotą w ramach regulacji obowiązujących w marcu 2018 r. Należy w tym miejscu wskazać, iż gdyby to naruszenie nastąpiło po 25 maja 2018 r. jego potencjalne konsekwencje mogły by być dla firmy znacznie dotkliwsze, co zostanie omówione w dalszej części niniejszej pracy.

Zachodzące zmiany w procesach gospodarczych, gdzie największą wartością dla przedsiębiorstw są informacje o użytkownikach i ich zachowaniach zaczęto nazywać „Kapitalizmem inwigilacyjnym”. W swojej książce43 Shoshana Zuboff definiuje to zjawisko jako „Jednostronne zbieranie ludzkich doświadczeń celem zamiany w dane behawioralne”. Jest to drapieżcza mutacja kapitalizmu w której porządek ekonomiczny oparty jest na nadzorze jednostek i przewidywaniu ich zachowań celem osiągnięcia korzyści ekonomicznych przez przedsiębiorstwa.

Liczba dochodzeń oraz postępowań prowadzonych przeciwko technologicznym potentatom przez organy administracyjne wielu krajów w związku z naruszaniem prywatnych danych użytkowników oraz nadużywaniem dominującej pozycji na rynku wskazuje na powagę sytuacji i coraz większą świadomość regulatorów oraz obywateli. Ogromna ilość danych o osobach prywatnych, która jest przetwarzana przez dominujące spółki technologiczne na nieuregulowanym rynku stanowi realne zagrożenie dla prywatności obywateli i wymagało to wdrożenia skutecznej ochrony prawnej.

1.4. Ustanowienie unijnych norm prawnych celem poprawy zaufania obywateli do ochrony ich danych osobowych

Karta praw podstawowych UE w art. 8 uznaje niezależne prawo każdego do ochrony swoich danych osobowych, określa zasady przetwarzania tych danych oraz ustanawia kontrolę przestrzegania tych zasad przez niezależny organ44. Jednocześnie wprowadzono nową podstawę prawną w postaci artykułu 16 TFUE, który umożliwia UE ustanowienie całościowych i spójnych przepisów o ochronie danych osób fizycznych oraz ich swobodnego przepływu45. Europejski Inspektor Ochrony Danych w swojej opinii wskazał, iż wyzwania są olbrzymie i należy podjąć ambitne działania w celu zreformowania europejskiego prawa46. Na bazie tych regulacji oraz przeprowadzonych konsultacji Komisja Europejska przyznała najwyższy priorytet kwestii poszanowania prawa do ochrony danych, co rozpoczęło proces legislacyjny dla nowych ram prawnych.

Pomimo obowiązywania dyrektywy 95/46/WE przepisy wdrożone w państwach członkowski miały istotne rozbieżności w związku z czym administratorzy danych byli zmuszeni do radzenia sobie z 27 różnymi systemami krajowymi. Powodowało to rozdrobnienie otoczenia prawnego oraz skutkowało brakiem pewności prawnej i nierówną ochroną osób fizycznych. Ta sytuacja prowadziła do zbędnych kosztów oraz obciążeń przedsiębiorców, stanowiąc jednocześnie czynnik zniechęcający do poszerzania ich działalności na rynki innych krajów UE. Przyjęcie jednolitych norm prawnych na terenie wspólnoty w ocenie unijnych ustawodawców będzie skutkować ograniczeniem możliwości sprzecznej interpretacji i nieuzasadnionych różnic w obszarze wdrażania i egzekwowania prawa.

Społeczeństwo informacyjne nie jest już środowiskiem równoległym, w którym można uczestniczyć na zasadzie dobrowolności, lecz stało się integralną częścią naszej codzienności. Technologia będzie się cały czas rozwijać, dlatego normy prawne muszą być neutralne pod względem technologicznym, obowiązywać przez wiele lat i nie stawać na drodze postępu technologicznego.

Kolejnym wyzwaniem dla skutecznej ochrony były różnice w prawodawstwie UE oraz krajów spoza wspólnoty co nie gwarantowało odpowiedniego poziomu ochrony danych. W 2000 r. opracowano program Safe Harbour („bezpieczna przystań”), a uzyskanie certyfikatu przez uczestniczące w nim podmioty miało zagwarantować z ich strony odpowiednią ochronę danych osobowych. Praktyka pokazała wiele słabości w funkcjonowaniu programu i przestrzeganiu jego zasad, a ponadto przekazanie danych do certyfikowanego podmiotu nie gwarantowało, że nie będą one użyte w niewłaściwy sposób np. przez organy ścigania. W dniu 6 października 2015 r. TSUE wydał doniosły wyrok47 w którym stwierdził nieważność decyzji Komisji Europejskiej w sprawie zasad ochrony prywatności w ramach „bezpiecznej przystani”, co skutkowało koniecznością wypracowania nowych prawnych rozwiązań.

Instytucje rządowe oraz wymiar sprawiedliwości przetwarzają coraz więcej danych o swoich obywatelach w celu realizacji interesów publicznych, takich jak zapewnienie bezpieczeństwa, skuteczny pobór danin, ochrona zdrowia czy poprawa obsługi w placówkach administracji lokalnej. W społeczeństwach demokratycznych rządy są odpowiedzialne za podejmowane działania, w tym również za wykorzystywanie danych osobowych do ich realizacji. Jedną z problematycznych i wymagających uregulowania kwestii było zbieranie i użycie danych pobranych z urządzeń monitoringu wizyjnego w przestrzeni publicznej. W Polsce kamery monitoringu można spotkać wszędzie: w szkołach, urzędach, na ulicach, szpitalach czy obiektach sportowych. Monitorowanie zachowań osób, chociaż uzasadnione ze względów bezpieczeństwa narusza prywatność i jako takie powinno podlegać kompleksowej regulacji tego zagadnienia.

Poszanowanie zasad ochrony powinno gwarantować, że organy ścigania działają w sposób praworządny, co ustanawia zaufanie do ich działalności. Objęcie Policji, wymiaru sprawiedliwości oraz instytucji publicznych zakresem ogólnego rozporządzenia daje więcej gwarancji obywatelom odnośnie poziomu ochrony w zakresie przetwarzania ich danych. Dotyczy to w szczególności zasady przetwarzania tylko danych istotnych z punktu widzenia statutowych celów działalności organów administracji publicznej. W opinii EIOD48 kompleksowy instrument ochrony danych obejmujący współpracę policji i wymiarów sprawiedliwości jest conditio sine qua non skutecznej ochrony danych49.

Jednym z bardzo istotnych elementów rozwoju gospodarczego jest zaufanie obywateli do internetu. Brak zaufania powoduje, że konsumenci nie mają pewności czy dokonywać zakupów w globalnej sieci i korzystać z usług online w tym elektronicznych usług organów administracji publicznej. Według badań Eurobarometru z 2015 r.50 dwie trzecie respondentów (67%) stwierdziło, iż martwi je fakt braku kontroli nad informacjami, które podają w internecie, jedynie 15% uważa, że ma nad nimi pełną kontrolę, a 31% sądzi, że nie posiada żadnej kontroli. Ponad sześciu na dziesięciu ankietowanych wskazało, że nie ufa firmom internetowym (63%) i firmom telekomunikacyjnym oraz dostawcom usługi internetu (62%). Dziewięciu na dziesięciu Europejczyków uważa za ważne posiadanie takiej samej ochrony ich prywatnych danych niezależnie od miejsca, w którym znajduje się organizacja przetwarzająca.

Ankietowani obywatele mają również poważne obawy odnośnie konsekwencji gromadzenia, przetwarzania oraz wykorzystywania ich danych. Aż siedem na dziesięć osób obawia się, że ich dane zostaną wykorzystane w innych celach niż ten, dla którego je podali. Ten brak zaufania spowalnia rozwój innowacyjnego wykorzystania nowych technologii, stanowi barierę dla wzrostu gospodarczego, a sektorowi publicznemu uniemożliwia czerpanie potencjalnych korzyści z cyfryzacji.

W świetle wyzwań i kwestii zarysowanych powyżej oraz na podstawie kompetencji zdefiniowanych w Traktatach, Unia Europejska zdecydowała się na podjęcie kroków celem ustanowienia nowych norm prawnych w obszarze ochrony danych osobowych oraz prywatności dla wszystkich obywateli wspólnoty. Zgodnie z zasadą pomocniczości (art. 5 ust. 3 TFUE), Unia podejmuje kroki jedynie wówczas, gdy osiągnięcie zamierzonych celów nie może być osiągnięte w sposób wystarczający przez państwa członkowskie lub ich osiągnięcie jest skuteczniejsze na poziomie Unii. Działanie na szczeblu UE było niezbędne, żeby zapewnić jednolitość prawodawstwa wewnątrz wspólnoty i zagwarantować wiarygodność oraz adekwatny do wyzwań poziom ochrony w zglobalizowanym świecie.

Celem realizacji tego zadania przyjęto trzy główne cele:51

- zwiększenie wymiaru ochrony danych,

- podwyższenie skuteczności podstawowego prawa do ochrony danych i umożliwienie osobom fizycznym kontrolę ich danych,

- zwiększenie spójności unijnych ram ochrony danych.

Na podstawie zdefiniowanych celów Unia Europejska podjęła proces legislacyjny, którego przedmiotem było stworzenie nowego prawa, a wynikiem wejście w życie od 25 maja 2018 r. ogólnego rozporządzenia o ochronie danych 2016/679 zwanego w skrócie RODO. Ilekroć w niniejszej pracy jest mowa o rozporządzeniu to chodzi o RODO.

Rozdział 2 Zagadnienia podstawowe z zakresu ochrony danych osobowych

2.1. Istota prawa do prywatności i jego podstawa prawna

Precyzyjne zdefiniowanie prawa do prywatności jest zadaniem w praktyce niewykonalnym. Nieustannie zmieniająca się sytuacja społeczna, globalizacja, a ostatnio gwałtowny rozwój technologii informatycznych powodują, że zakres tego co „prywatne” również nieustannie się zmienia52. Prawo do prywatności pojawiło się w języku prawniczym dopiero u schyłku XIX wieku i jest jednomyślnie przypisywane przełomowemu artykułowi Samuela D. Warrena i Louisa D. Brandeisa opublikowanemu w 1890 r. w „Harvard Law Review”53.

Współcześni autorzy różnią się w swoich opisach prywatności i tak A. Kopff opisuje ją w sposób następujący to wszystko, co ze względu na uzasadnione odosobnienie się jednostki od ogółu służy jej do rozwoju fizycznej lub psychicznej osobowości oraz zachowania osiągniętej pozycji społecznej

54. Znana ze swojej zwięzłości jest podana przez Thomasa Cooleya, a upowszechniona przez Samuela D. Warrena i Louisa D. Brandeisa, definicja określająca prywatność jako prawo do „bycia pozostawionym w spokoju”55. M. Chrabonszczewski charakteryzuje prywatność jako „regulowanie swojej osoby dla innych”56 w obszarze fizycznym oraz metafizycznym, co symbolizuje nietykalność fizyczną i prawo do nieujawniania swoich myśli, przeżyć i poglądów. Ta garść przykładów pokazuje, że nie ma definicji prywatności, a teoretycy próbują opisywać ją według własnych poglądów na ten temat.

W wyroku z dnia 19 maja 1998 r. Trybunał Konstytucyjny zważył: „W doktrynie na ogół przyjmuje się, że prywatność odnosi się m.in. do ochrony informacji dotyczących danej osoby i gwarancji pewnego stanu niezależności, w ramach której człowiek może decydować o zakresie i zasięgu udostępniania i komunikowania innym osobom informacji o swoim życiu”57.

Związana z tematyką niniejszej pracy jest dość kontrowersyjna wypowiedź szefa jednej z największych korporacji przetwarzającej nasze dane osobowe Google Inc. Eric Smidt w wywiadzie powiedział: „Jeśli chcesz coś ukryć przed innymi, może przede wszystkim nie powinieneś tego robić”58. Z prywatności jako burżuazyjnego kaprysu kpił Karol Maks, a Stefan Żeromski w Przedwiośniu ukazuje nam szklane domy wykluczające prywatność.

Powszechna ochrona prawa do prywatności pojawiła się w XX wieku. Wpłynęły na to bolesne doświadczenia Drugiej Wojny Światowej, które ukazały niebezpieczeństwo związane z upublicznianiem informacji o swoim wyznaniu, poglądach, pochodzeniu, a nawet tym kogo zapraszamy do domu. Co więcej bardzo groźne okazały się wszelkiego rodzaju rejestry obywateli prowadzone przez administrację publiczną, które zostały następnie przejęte przez najeźdźców. Te doświadczenia przyczyniły się do umieszczenia ochrony życia prywatnego w Powszechnej deklaracji praw człowieka ONZ z 1948 r.

W państwach członkowskich Unii Europejskiej obszar prywatności chroni obowiązująca od 1953 r. Europejska Konwencja Praw Człowieka. Każdy Europejczyk zgodnie z art. 8 ma prawo do „poszanowania swojego życia prywatnego i rodzinnego, swojego mieszkania i swojej korespondencji”. Ważnym elementem ochrony jest przyznane pokrzywdzonej jednostce prawo skargi do Europejskiego Trybunału Praw Człowieka w Strasburgu.

W związku z bardzo ogólnym sformułowaniem prawa do prywatności w EKCP59 niebagatelne znaczenie w wyznaczaniu zakresu ochrony prywatności ma orzecznictwo TSUE. Trybunał wypowiadał się w kwestiach dotyczących prywatności wielokrotnie, a przykładowe rozstrzygnięcia to wyrok z 1982 r. AM & S Europe Limited przeciwko Komisji Wspólnot Europejskich, w którym wskazano jako niedopuszczalne naruszenie tajemnicy korespondencji60, oraz przytoczone tu już orzeczenie z 2014 r. określane jako „prawo do bycia zapomnianym”.

Prawo do prywatności to kontrola nad informacjami o sobie i swoich działaniach, oraz wiedza kto i w jakim zakresie posiada te informacje61. W demokratycznym społeczeństwie oraz współczesnej globalnej gospodarce obywatele potrzebują silnej bariery pomiędzy nimi, a niezwykle potężnymi organizacjami w ich otoczeniu. Prywatność jest kluczową barierą pomiędzy jednostką a społeczeństwem, przedsiębiorcami oraz organami państwa.

2.2. Ochrona danych osobowych rys historyczny

Z pojęciem prywatności nierozerwalnie związane są dane osobowe obywateli oraz ich ochrona na gruncie prawnym. Za dane osobowe przyjmuje się „wszelkie informacje dotyczące zidentyfikowanej lub możliwej do zidentyfikowania osoby fizycznej”. Definicja oraz jej źródło zostanie szerzej omówiona w dalszej części pracy, w tym miejscu przyjrzymy się historii ochrony danych osobowych w regulacjach prawnych.

Najstarszym aktem prawnym rozlegle regulującym tematykę ochrony danych osobowych jest Konwencja Nr 108 Rady Europy sporządzona w Strasburgu dnia 28 stycznia 1981 r. o ochronie osób w związku z automatycznym przetwarzaniem danych osobowych. Jej przedmiotem i celem zapisanym w artykule 1 jest „zapewnienie każdej osobie fizycznej, (…) poszanowania jej praw, (…) a w szczególności jej prawa do prywatności w związku z automatycznym przetwarzaniem dotyczących jej danych osobowych („ochrona danych”)”. Została ona podpisana przez Polskę 24 kwietnia 1999 r. i ratyfikowana w maju 2002 r62.

Początkowo Unia Europejska nie widziała potrzeby wprowadzenia jednolitych regulacji w obszarze ochrony danych osobowych w aktach prawa krajowego, postulując jedynie, aby państwa członkowskie ratyfikowały Konwencję Nr 108. Praktyka pokazała istotne rozbieżności w ustawodawstwach państw Unii, co spowodowało konieczność ich ujednolicenia. Zasadniczym celem regulacji było zapewnienie minimalnego poziomu ochrony danych osobowych przetwarzanych w zbiorach oraz zapewnienie ich swobodnego przepływu pośród krajów członkowskich. Po 5 latach prac wydano Dyrektywę Parlamentu Europejskiego i Rady z dnia 24 października 1995 r. (95/46/WE) w sprawie ochrony osób w związku z przetwarzaniem danych osobowych oraz swobodnego przepływu tych danych.

W Polsce przed wprowadzeniem Konstytucji z dnia 2 kwietnia 1997 r. doktryna i orzecznictwo rozstrzygały kwestie ochrony danych osobowych jednostki na gruncie art. 23 i 24 k.c. Istnienie prawa do prywatności zostało również potwierdzone m.in. w wyroku Sądu Najwyższego z dnia 8 kwietnia 1994 r. w którym powołano się na art. 8 ratyfikowanej przez Polskę Konwencji o Podstawowych Prawach i Wolnościach Człowieka. Wskazano w nim, iż Styl życia, osobiste upodobania, przejawy kultury obyczajowej w najrozmaitszych zakresach (…) z pewnością należą do prywatnej sfery życia obywateli

63.

Polska pierwsze gwarancje ochrony danych osobowych zapewniła obywatelom w Konstytucji z dnia 2 kwietnia 1997 r. Jej art. 47 gwarantuje każdemu prawo do ochrony prawnej życia prywatnego, rodzinnego, czci i dobrego imienia oraz decydowania o swoim życiu osobistym. W art. 57 unormowano działania władz publicznych, a w szczególności ograniczono możliwość pozyskiwania i przetwarzania informacji o obywatelach poza zakres niezbędny w demokratycznym państwie prawnym.

Wdrażając wytyczne Unii Europejskiej, Polska uszczegółowiła zapisane w konstytucji prawo do decydowania o naszych danych osobowych implementując dyrektywę 95/46/WE co nastąpiło ustawą z dnia 29 sierpnia 1997 r. o ochronie danych osobowych64. Ustawa wprowadziła normy prawne służące ochronie danych osobowych, a jej przepisy obowiązywały od dnia 30 kwietnia 1998 r do 24 maja 2018 r.

Podejmując wyzwania związane z globalizacją i gwałtownym rozwojem technologicznym Unia Europejska zdecydowała o przeprowadzeniu kolejnej reformy ustawodawstwa w zakresie ochrony danych osobowych. Parlament Europejski przyjął w dniu 14 kwietnia 2016 r. rozporządzenie 2016/679 w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływ takich danych oraz uchylił dyrektywę 95/46/WE. Od dnia 25 maja 2018 r. rozporządzenie zwane potocznie RODO stosowane jest bezpośrednio i obejmuje swoją ochroną mieszkańców UE. Najważniejszą zmianą w stosunku do dotychczasowych regulacji jest przeniesienie ciężaru odpowiedzialności za przestrzeganie zasad i obowiązków na administratorów danych osobowych oraz surowe kary.

Według stanu z maja 2019 r. w Polsce obowiązują następujące źródła prawa w zakresie ochrony danych osobowych oraz ich przepływu:

- RODO - regulacja obowiązująca bezpośrednio w całej UE i będąca podstawowym źródłem praw i obowiązków w zakresie przetwarzania danych;

- ustawa z 10 maja 2018 r. o ochronie danych osobowych65. Jej głównym zadaniem jest uregulowanie kwestii proceduralnych krajowego organu nadzorczego, wyłączenie stosowania przepisów unijnych w dozwolonych obszarach oraz unormowanie procedur certyfikacyjnych;

- ustawa z 14 grudnia 2018 r. wdrażająca dyrektywę 2016/68066, zwana potocznie „policyjną”. Reguluje zasady ochrony danych osobowych m.in. w odniesieniu do czynności śledczo-dochodzeniowych, operacyjno-rozpoznawczych i administracyjno-porządkowych związanych z wykrywaniem, zapobieganiem i zwalczaniem przestępczości;

- ustawa z 9 maja 2018 r. o przetwarzaniu danych dotyczących przelotu pasażera67;

- ustawa z dnia 21 lutego 2019 r. o zmianie 168 ustaw w związku z zapewnieniem stosowania rozporządzenia Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 r68. Jest to ustawa dostosowująca polski porządek prawny do RODO m.in. przez usunięcie sprzecznych lub powielających rozwiązania RODO przepisów. Obowiązuje od 4 maja 2019 r.

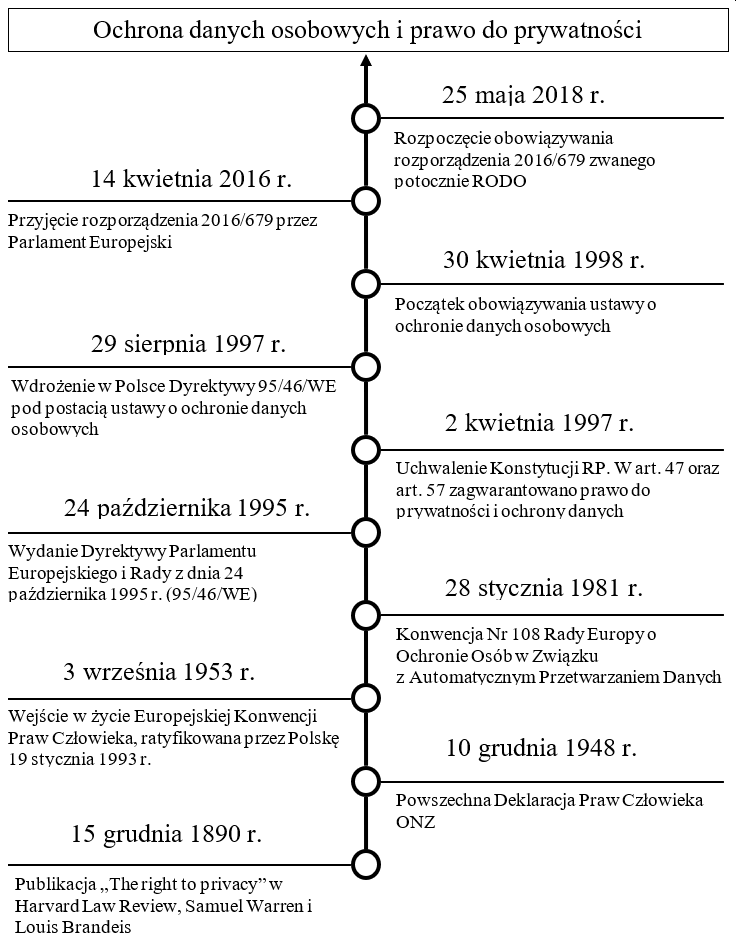

Jak możemy to prześledzić na schemacie nr 1 ochrona prawna danych osobowych i prywatności ma ponad stuletnią historię. Najważniejsze akty prawne zostały uchwalone po doświadczeniach Drugiej Wojny Światowej. Pomimo nieustannego wzmacniania zakresu ochrony przez regulacje, skala zbierania i przetwarzania danych jednostek wzrastała lawinowo. Spowodował to przede wszystkim postęp technologiczny w XXI wieku, za którym próbuje nadążać uchwalane prawo. RODO jest najnowszą próbą przywrócenia przez Unię Europejską równowagi pomiędzy obywatelami, a organizacjami przetwarzającymi ich dane.

Źródło: Opracowanie własne

Źródło: Opracowanie własne

2.3. Podstawowe reguły RODO oraz nowa ustawa o ochronie danych osobowych

RODO jest aktem prawnym szeroko regulującym kwestię ochrony prywatności i danych osobowych. Został przyjęty przez Unię Europejską w formie rozporządzenia i dotyczy bezpośrednio każdej organizacji przetwarzającej dane obywateli UE. Regulacja stanowi przełom w ochronie danych ze względu na nowe obowiązki podmiotów przetwarzających dane osobowe oraz surowe kary. Fundamentem rozporządzenia jest podejście oparte na ryzyku oraz zasada rozliczalności, co stanowi nie lada wyzwanie, gdyż zawarte w nim normy są bardzo ogólne i jako źródło powszechnie obowiązującego prawa, pozostawia szerokie pole do interpretacji zawartych w nim regulacji.

RODO jest bardzo złożone i wymagające. Nakłada surowe kary za nieprzestrzeganie wysoce niejasnych69 przepisów na wszystkie organizacje przetwarzające dane osobowe. Przyjrzyjmy się 4 wiodącym cechom RODO, a są to:

- wymierność,

- ogólnikowość,

- surowość,

- domniemanie winy.

Wymierność w rozporządzeniu przejawia się przede wszystkim bezpośrednim zdefiniowaniem terminów na obsługę ważnych z punktu widzenia chronionych jednostek terminów. Przedsiębiorca w ciągu miesiąca ma obowiązek udzielić odpowiedzi osobom żądającym realizacji ich uprawnień, takich jak przedstawienie raportu o zakresie i celu przetwarzania ich danych czy wniosku o usunięcie danych. Termin może zostać wydłużony maksymalnie o kolejne dwa miesiące. Obowiązkowe przedłożenie informacji o naruszeniu ochrony danych osobowych organowi nadzorczemu organizacja musi spełnić do 72 godzin od chwili jego wykrycia. Te obowiązki wymagają od administratorów zapewnienia odpowiednich zasobów na obsługę procesów związanych z ochroną danych osobowych.

Ogólnikowość przejawia się brakiem precyzyjnie zdefiniowanych norm wyjaśniających obowiązki ciążące na podmiotach przetwarzających dane. Sformułowane w rozporządzeniu zasady pozostawiają szerokie pole interpretacji co do sposobów realizacji jego wymogów. Nakłada to na administratorów oraz podmioty przetwarzające trudny obowiązek analizy ogólnych norm i dostosowania procesów wewnątrz organizacji według własnych subiektywnych ocen.

Surowość RODO to gigantyczny pułap kar pieniężnych, które mogą być potencjalnie nałożone za naruszenie postanowień rozporządzenia. Zgodnie z art. 83 ust. 1 kary powinny być określane indywidualnie dla każdego przypadku, a ich celem jest skuteczność, proporcjonalność i odstraszanie. RODO wprowadza dwa zakresy kar:

- do 10 mln euro, lub 2% całkowitego rocznego obrotu, jeśli przekracza to 10 mln euro za naruszenie obowiązków zdefiniowanych w poszczególnych artykułach rozporządzenia,

- do 20 mln euro, lub 4% całkowitego rocznego obrotu, jeśli przekracza to 20 mln euro m.in. za naruszenie podstawowych zasad przetwarzania oraz praw osób, których te dane dotyczą.

Nieuchronność kar70 wymaga od organizacji odpowiedzialnego podejścia do kwestii ochrony danych osobowych i przeznaczenia zasobów na niezbędne działania.

Domniemanie winy administratora lub podmiotu przetwarzającego należy wnioskować z treści art. 5, art. 24 oraz art. 82 RODO. Wynika z nich, iż to organizacja musi udowodnić, że przestrzega norm zawartych w rozporządzeniu. Przykładem jest zapis z art. 82 ust. 3 w którym użyte jest sformułowanie jeżeli udowodnią, że w żaden sposób nie ponoszą winy za zdarzenie, które doprowadziło do powstania szkody

. Takie zapisy jednoznacznie wskazują, iż celem nowej regulacji jest wzmocnienie pozycji organów kontrolujących przestrzeganie zasad rozporządzenia oraz przeniesienie ciężaru dowodowego na administratorów i podmioty przetwarzające dane osobowe.

RODO to 88 stron, na które składa się preambuła oraz jedenaście rozdziałów. Ich lista wraz z wybranymi zagadnieniami jest przedstawiona w poniższej tabeli.

| Rozdział | Wybrane zagadnienia |

|---|---|

| I. Przepisy ogólne | Art. 1 – Art. 4 Określenie przedmiotu i celów, materialny i terytorialny zakres stosowania, definicje. |

| II. Zasady | Art. 5 – Art. 11 Podstawowe zasady przetwarzania danych, zgodność z prawem, przejrzystość, aktualność, okres przechowywania. Zasady wyrażania zgody przez jednostki. Przetwarzanie danych szczególnych kategorii. |

| III. Prawa osoby, której dane dotyczą | Art. 12 – Art. 23 Prawo do informacji o zbieraniu danych, prawo dostępu do danych, prawo do usunięcia danych (bycie zapomnianym), prawo do ograniczenia przetwarzania, prawo sprzeciwu wobec przetwarzania, prawo do bycia obsłużonym. |

| IV. Administrator i podmiot przetwarzający | Art. 24 – Art. 43 Obowiązki administratorów danych, podejście oparte na analizie ryzyka, uwzględnienie ochrony danych w fazie projektowania, odpowiedzialność podmiotów przetwarzających, rejestrowanie czynności przetwarzania, współpraca z organem nadzorczym. Zapewnienie poufności, integralności, dostępności i odporności systemów. Zgłaszanie naruszeń ochrony danych osobowych organowi nadzorczemu oraz zawiadamianie osoby, której dane dotyczą. Ocena skutków dla ochrony danych. Wyznaczanie inspektora ochrony danych, jego status i zadania. Kodeksy postępowania i certyfikacja. |

| V. Przekazywanie danych osobowych do państw trzecich lub organizacji międzynarodowych | Art. 44 – Art. 50 Eksport danych poza UE. Zasady przekazywania danych osobowych do państw trzecich, przekazywanie z zastrzeżeniem odpowiednich zabezpieczeń, wiążące reguły korporacyjne, wyjątkowe sytuacje eksportu danych. Międzynarodowa współpraca na rzecz ochrony danych osobowych. |

| VI. Niezależne organy nadzorcze | Art. 51 – Art. 58 Status, niezależność, ogólne warunki, zadania, uprawnienia organu nadzorczego. Zasady sporządzania sprawozdań z działalności organu nadzorczego. |

| VII. Współpraca i spójność | Art. 59 – Art. 76 Współpraca i wzajemna pomoc między wiodącym organem nadzorczym, a innymi organami nadzorczymi. Istota, rola i zadania Europejskiej Rady Ochrony Danych. |

| VIII. Środki ochrony prawnej, odpowiedzialność i sankcje | Art. 77 – Art. 84 Prawo do wniesienia skargi do organu nadzorczego, prawo do skutecznego środka ochrony prawnej przed sądem przeciwko organowi nadzorczemu, prawo do skutecznego środka ochrony prawnej przeciwko administratorowi, prawo do odszkodowania, administracyjne kary pieniężne. |

| IX. Przepisy dotyczące szczególnych sytuacji związanych z przetwarzaniem | Art. 85 – Art. 91 Przetwarzanie dla potrzeb dziennikarskich oraz do celów wypowiedzi akademickiej, artystycznej i literackiej. Zasady przetwarzania dokumentów urzędowych, związanych z zatrudnieniem, do celów archiwalnych w interesie publicznym, badań naukowych lub historycznych i statystycznych. |

| X. Akty delegowane i akty wykonawcze | Art. 92 – Art. 93 Określenie warunków powierzania Komisji Europejskiej uprawnień do przyjęcia aktów delegowanych oraz procedura komitetowa. |

| XI. Przepisy końcowe | Art. 94 – Art. 99 Uchylenie dotychczas obowiązującej dyrektywy 95/46/WE. Zasady przedkładania sprawozdania Komisji z oceny i przeglądu rozporządzenia. Stosowanie rozporządzania bezpośrednio we wszystkich państwach członkowskich od dnia 25 maja 2018 r. |

Unijne rozporządzenie pozostawiło pewne obszary z zakresu ochrony danych osobowych do uzupełnienia i uszczegółowienia przez regulacje krajów członkowskich. Krajowa ustawa z dnia 10 maja 2018 r. o ochronie danych osobowych zawiera:

- w zakresie ochrony danych osobowych niewielkie uzupełnienia w stosunku do RODO,

- wyłączenia dotyczące m.in. twórczej działalności artystycznej, prasowej i literackiej,

- dostosowanie prawa do zmiany organu nadzorczego z GIODO na Prezesa Urzędu Ochrony Danych Osobowych (PUODO),

- ograniczenie wysokości kar administracyjnych nakładanych na niektóre jednostki budżetowe,

- sposób wyznaczania inspektora ochrony danych osobowych,

- zasady certyfikacji o których mowa w art. 42 RODO.

Jest to typowa ustawa uzupełniająca w stosunku do RODO, a jej regulacje nie mogą stać w sprzeczności z unijnym rozporządzeniem.

2.4. Najważniejsze pojęcia RODO

W niniejszym rozdziale zostaną omówione najważniejsze pojęcia RODO niezbędne w dalszej analizie rozporządzenia. Ogólne rozporządzenie o ochronie danych jest pełne ogólnikowych sformułowań i często brak w nim definicji poszczególnych zagadnień. W takich przypadkach będziemy się wspomagać innymi źródłami, takimi jak wyroki sądowe, rekomendacje organizacji i regulatorów, doktryna oraz stosowana praktyka.

Administrator to osoba fizyczna lub prawna, który samodzielnie lub wspólnie z innymi ustala cele i sposoby przetwarzania danych osobowych oraz odpowiada za zgodność z zasadami ochrony. Przykłady statusu administratora to np. dostawcy usług telekomunikacyjnych, biuro podróży, portal społecznościowy czy adwokat reprezentujący swojego klienta w sądzie71 jak również operator wyszukiwarki internetowej w stosunku do informacji zawierających dane osobowe, co potwierdził TSUE w przytaczanym już w niniejszej pracy wyroku C-131/12.

Analiza ryzyka to oszacowanie zagrożeń naruszenia praw lub wolności osób fizycznych w związku z przetwarzaniem ich danych. Administrator musi samodzielnie ocenić zagrożenia oraz prawdopodobieństwo naruszenia bezpieczeństwa i zastosować adekwatną ochronę danych. Pomocny w ocenie jest motyw 75 z preambuły RODO, który wskazuje na szczególne zagrożenia dla praw lub wolności osób, których dane dotyczą. Wymienia się w nim sytuacje, które mogą skutkować m.in.: dyskryminacją, kradzieżą tożsamości, stratą finansową, naruszeniem dobrego imienia naruszeniem poufności danych chronionych tajemnicą zawodową.

Anonimizacja to proces nieodwracalnego przetworzenia danych osobowych, którego celem jest uniemożliwienie bezpośredniej lub pośredniej identyfikacji osób, których dane poddano temu procesowi. W rozporządzeniu nie znajdziemy definicji anonimizacji72.

Czynność przetwarzania danych nie została zdefiniowana w rozporządzeniu pomimo wielokrotnego posługiwania się tym terminem. Na czynności przetwarzania składają się operacje przetwarzania danych, które również nie zostały zdefiniowane w RODO. Rozporządzenie wymienia natomiast ich listę, na którą składa się m.in. zbieranie, przechowywanie, zmienianie, udostępnianie i usuwanie. W publikacjach i komentarzach zgodnie podkreśla się, że czynności przetwarzania to operacje na danych, które realizują jeden cel przetwarzania73. Podmiot przetwarzający dane powinien na podstawie celów zdefiniować czynności przetwarzania kierując się logiką wewnętrznych procesów organizacji lub skorzystać z rekomendacji publikowanych przez regulatorów.

Dane osobowe zgodnie z artykułem 4 rozporządzenia oznaczają informacje o zidentyfikowanej lub możliwej do zidentyfikowania osobie fizycznej („osobie, której dane dotyczą”); możliwa do zidentyfikowania osoba fizyczna to osoba, którą można bezpośrednio lub pośrednio zidentyfikować, w szczególności na podstawie identyfikatora takiego jak imię i nazwisko, numer identyfikacyjny, dane o lokalizacji, identyfikator internetowy lub jeden bądź kilka szczególnych czynników określających fizyczną, fizjologiczną, genetyczną, psychiczną, ekonomiczną, kulturową lub społeczną tożsamość osoby fizycznej

. Źródłem informacji mogą być publiczne rejestry, dane zaobserwowane przez nas samych, informacje ujawnione bezpośrednio przez osobę oraz informacje „subiektywne”, opinie lub oceny.

Za dane osobowe należy również uznać informacje, które nie muszą być prawdziwe i sprawdzone ani powszechnie zrozumiałe74. Przykłady danych osobowych to: data urodzenia, płeć, adres zamieszkania, zdjęcie osoby, numer telefonu, PESEL, adres e-mail, adres IP, imię i nazwisko. Grupa Robocza Art. 29 wskazuje, iż osobę fizyczną można uznać za „zidentyfikowaną”, gdy w grupie osób można ją odróżnić od pozostałych osób. Wystarczająca jest sama możliwość zidentyfikowania, operacja identyfikacji nie musi być jeszcze przeprowadzona75.

Jednoznaczne przypisanie pewnym informacjom charakteru danych osobowych nastręcza niejednokrotnie trudności, czego przykładem jest kwestia rozstrzygnięcia czy numer rejestracyjny samochodu jest daną osobową. W Polsce sądy administracyjne orzekają w tej sprawie niejednolicie czego przykładem jest wyrok Wojewódzkiego Sądu Administracyjnego76 w Warszawie, który uznał, że numer rejestracyjny ma status danych osobowych, a odmienne stanowisko zajął WSA w Krakowie77.

PUODO to skrót nazwy „Prezes Urzędu Ochrony Danych Osobowych” i jest to organ nadzorczy kontrolujący od 25 maja 2018 r. przestrzeganie przepisów o ochronie danych osobowych w Polsce. Zastąpił „Generalnego Inspektora Ochrony Danych Osobowych”.

Europejska Rada Ochrony Danych to formalny organ będący swego rodzaju zgromadzeniem regulatorów krajowych wszystkich członków Unii. Został powołany przez RODO i zastąpił pełniącą podobną rolę Grupę Roboczą Art. 29.

Inspektor ochrony danych (IOD) to funkcja określona w art. 37-39 rozporządzenia. Jego zadaniem jest dbałość i nadzór nad ochroną danych w organizacji. Posiada on silne gwarancje niezależności, a odpowiedzialność za przestrzeganie zasad ochrony spoczywa na kierownictwie jednostki i nie może być przekazana.

Kategorie danych osobowych oraz rodzaj danych osobowych to kolejne pojęcia, które nie zostały zdefiniowane w RODO. Obydwa terminy są używane zamiennie w treści rozporządzenia i sama jego lektura nie wyjaśnia, gdzie leży różnica. Kategoria danych osobowych wydaje się być szerszym poziomem niż rodzaj danych. RODO dzieli dane osobowe na pięć bardzo ogólnikowych kategorii: szczególne kategorie danych osobowych (dane wrażliwe)78, dane dotyczące wyroków skazujących, dane osobowe zwykłe79, dane osobowe dzieci, dane osób niezidentyfikowanych. Unijny ustawodawca wprowadzając te pojęcia w ogólnej formie, pozostawił ich uszczegółowienie regulatorom80, którzy mogą to zrobić w formie wytycznych lub rekomendacji.

Naruszenie ochrony danych osobowych jest pojęciem opisującym sytuację, w której tracimy kontrolę nad danymi. Grupa robocza Art. 29 w swojej opinii wyjaśnia, iż naruszenia można przyporządkować do trzech znanych zasad bezpieczeństwa informacji81:

- Naruszenie poufności - niedozwolony albo przypadkowy dostęp do danych osobowych lub ich ujawnienie.

- Naruszenie dostępności - niedozwolone albo przypadkowe zniszczenie danych lub utrata dostępu do nich.

- Naruszenie integralności - niedozwolona lub niezamierzona zmiana danych osobowych.

Ocena skutków dla ochrony danych jest to formalny proces analizy ryzyka, który organizacja powinna przeprowadzić w sytuacji, gdy ryzyko związane z przetwarzaniem danych jest wysokie. RODO w art. 35 stawia wymóg przeprowadzenia takiej oceny w sytuacji zmian technologicznych, biznesowych lub organizacyjnych, które mogą stanowić wysokie ryzyko naruszenia praw lub wolności dla osób, których dane są przetwarzane.

Odbiorca danych według RODO to organizacja, osoba fizyczna lub inny podmiot, któremu ujawnia się dane osobowe, nawet jak nie jest stroną trzecią. Tak przedstawiona definicja jest bardzo szeroka i wydaje się być niekonsekwentna. Czytając ją bezpośrednio należało by rozumieć, że do odbiorców zaliczymy również np. personel administratora danych. Obowiązek informacyjny wynikający z rozporządzenia nakładał by w tej sytuacji obowiązek informowanie jednostek, których dane są przetwarzane o swoim własnym personelu, czyli o samym sobie. Należy z tego wyciągnąć wniosek, że chodzi o podmioty będące administratorami danych.

Ograniczenie przetwarzania należy przede wszystkim rozumieć jako prawo osoby, której dane są przetwarzane do zgłoszenia wniosku o takie ograniczenie. Dobrym przykładem będzie sytuacja, w której z panem Kowalskim uporczywie kontaktuje się dział windykacji operatora telewizji kablowej. Pan Kowalski kwestionuje istnienie zobowiązania i rozwiązał ponad rok temu umowę. W tych okolicznościach może on zażądać ograniczenia przetwarzania do czasu wyjaśnienia sprawy przez administratora.

Osoba, której dane dotyczą to konkretny człowiek, który jest zidentyfikowany, albo możliwy do zidentyfikowania. Rozporządzenie chroni dane osobowe osób fizycznych za wyjątkiem osób zmarłych.

Podmiot przetwarzający jest organizacją przetwarzającą dane dla potrzeb administratora. RODO nakłada na administratora i podmiot przetwarzający obowiązek zawarcia umowy precyzyjnie określającej warunki na jakich przetwarzanie się odbywa.

Przetwarzanie ma swoją definicję w art. 4 pkt 2 RODO i oznacza operację lub zestaw operacji wykonywanych na danych osobowych w sposób zautomatyzowany lub niezautomatyzowany. Przetwarzanie należy rozumieć jako zbiór czynności przetwarzania, tj. zbieranie, modyfikowanie, przechowywanie, przeglądanie lub usuwanie. Jednocześnie jak zważył NSA czynności wykonywane w celu zebrania danych np. żądanie przekazania informacji nie jest przetwarzaniem82.

Pseudonimizacja została zdefiniowana w art. 4 pkt RODO i jest to w uproszczeniu zastępowanie unikalnych dla danej osoby identyfikatorów (np. imię, nazwisko, PESEL, numer telefonu, adres e-mail) pseudonimami, czyli unikalnymi dla danej osoby kodami, liczbami czy obrazami. Pseudonimizacja jest procesem odwracalnym i podmiot przetwarzający dane osobowe może ponownie przypisać je do konkretnych osób.

Rejestr czynności przetwarzania danych opisany w art. 30 ust. 1 RODO to wykaz czynności przetwarzania, który jest jednym z zasadniczych elementów umożliwiających realizację zasady rozliczalności. Prowadzenie rejestru jest obowiązkowe dla podmiotów zatrudniających 250 lub więcej pracowników. Mniejsze podmioty powinny przeprowadzić analizę ryzyka naruszenia praw lub wolności osób, których dane przetwarzają lub przetwarzają dane szczególne lub karne. Na podstawie oceny ryzyka organizacja samodzielnie decyduje o prowadzeniu rejestru.

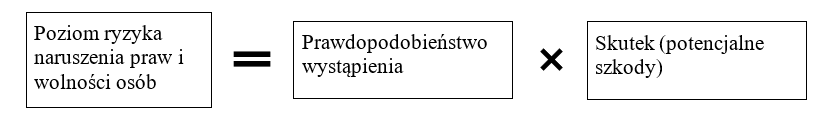

Ryzyko w RODO nie zostało wprost zdefiniowane, pomimo że w treści rozporządzenia słowo „ryzyko” jest użyte 76 razy. Istotę pojęcia należy rozumieć jako ryzyko naruszenia praw i wolności osób fizycznych, których dane są przetwarzane. Z tego pojęcia wywodzi się fundamentalna zasada podejścia opartego na ryzyku, która jest kluczową, perspektywiczną koncepcją rozporządzenia. Zasada ta uzależnia sposoby wypełniania obowiązków nałożonych na administratorów od zakresu, charakteru i celów przetwarzania danych83.

W powyższym rozdziale opisaliśmy najważniejsze pojęcia stosowane w rozporządzeniu o ochronie danych osobowych zwanym potocznie RODO. Będą one przydatne w dalszej analizie wybranych zasad przetwarzania danych osobowych.

Rozdział 3 Zgodne z zasadami przetwarzanie danych oraz prawa jednostki

3.1. Zasady przetwarzania danych osobowych

Ogólne rozporządzenie o ochronie danych w art. 5 ust. 1 wymienia 8 materialnych zasad przetwarzania danych osobowych, które ujmuje w sześciu punktach:

- zasada legalności, którą rozporządzenie definiuje trzema określeniami: „zgodność z prawem, rzetelność i przejrzystość”;

- zasada celowości, wyrażona jako „ograniczenie celu”;

- zasada adekwatności, wyrażona jako „minimalizacja danych”;

- zasada prawidłowości;

- zasada ograniczenia czasowego, wyrażona jako „ograniczenie przechowywania”;

- zasada odpowiedniego bezpieczeństwa, którą zdefiniowano dwoma określeniami: „integralność i poufność”.

W art. 5 ust. 2 RODO jako ostatnią zawarto formalną zasadę rozliczalności. Zasady materialne są od siebie zależne, dlatego należy je analizować jako całość bez oderwania od pozostałych84 co uczynimy w kolejnych akapitach niniejszej pracy.

Zasada legalności wymaga od administratora, aby przetwarzał dane osobowe zgodnie z przepisami RODO oraz innymi obowiązującymi aktami prawnymi. Oznacza to podjęcie czynności w sposób określony prawem, spełniając wymagane przesłanki określone w art. 6, 9 i 10 rozporządzenia. Co do zasady wymaga to posiadania przez administratora uzasadnionego interesu prawnego lub zgody od osoby, której dane zamierza przetwarzać.

Rzetelność zawarta w zasadzie legalności to uczciwe wykorzystanie danych osobowych, dbania o interesy osoby, od której dane pochodzą i nienaruszanie jej dóbr. Przejrzystość oznacza przede wszystkim zrozumiałość dla osób fizycznych zasad i celów przetwarzania. We wszystkich formach komunikacji z nimi należy używać jasnego, zwięzłego i czytelnego języka unikając zawiłych sformułowań oraz żargonu prawniczego. Niestety zasada czytelności stoi w sprzeczności z liczbą obowiązków informacyjnych, które administratorzy mają do zrealizowania. Pozostawia to dość szerokie pole uznania dla organu nadzoru czy zasada przejrzystości została w wystarczającym stopniu spełniona85.

Zasada celowości oznacza, że dane osobowe muszą być zbierane w konkretnych, wyraźnych i prawnie uzasadnionych celach. Zakazane jest przetwarzanie niezgodne z pierwotnym celem, dla którego dane zostały zebrane oraz nie można zataić lub pominąć żadnego celu przetwarzania przed podmiotem danych osobowych. Przetwarzanie danych w celach nieokreślonych, niejasnych lub gdy granicy ich przetwarzania nie da się wyznaczyć jest niezgodne z prawem86. Należy jednocześnie podkreślić, że o każdym celu przetwarzania należy poinformować podmiot danych.

Zasada adekwatności nakłada na administratora obowiązek przetwarzania tylko takiego zakresu danych, które są niezbędne ze względu na cel zbierania danych. Zasada ta jest obecna w RODO w kilku miejscach i wymaga od administratora oprócz minimalizowania zakresu przetwarzanych danych również minimalizacji czasu ich przechowywania oraz minimalizacji dostępu do danych. W praktyce administracyjnej prawidłowe stosowanie tej zasady oznacza, że dopuszczalne jest wyłącznie przetwarzanie danych niezbędnych do osiągnięcia celu oraz usuwanie danych, które przestały spełniać tę przesłankę. Jednym z przykładów praktycznego działania tej zasady jest decyzja Generalnego Inspektora Danych Osobowych nakazująca towarzystwu ubezpieczeniowemu zaprzestanie pozyskiwania nadmiarowych danych na potrzeby przygotowania oferty dla potencjalnych klientów. Towarzystwo wymagało imienia i nazwiska głównego użytkownika pojazdu, daty urodzenia, adresu zameldowania lub adresu zamieszkania oraz numeru telefonu. Sąd przychylił się do stanowiska GIODO, że na etapie tworzenia oferty dla klienta wystarczające jest podanie wieku, nazwy miejsca zamieszkania, ewentualnie stanu cywilnego oraz danych dotyczących historii ubezpieczenia i pojazdu, bez podawania danych indywidualizujących osobę87.

Zasada prawidłowości nakazuje przetwarzanie danych, które są prawidłowe i w razie potrzeby uaktualniane. Ta oczywista zasada w praktyce administracyjnej sprawia czasami problemy oragnizacjom przetwarzającym dane. Bardzo wielu z nas przydarzyło się otrzymać korespondencję na nieaktualny adres pomimo zgłoszenia zmiany lub odebrać telefon w sprawie, której nie jesteśmy od dawna stroną. Taka dezaktualizacja danych oraz ignorowanie wniosków osoby o ich poprawienie jest niezgodne z RODO.

Zasada ograniczenia czasowego obliguje do przechowywania danych w postaci umożliwiającej identyfikację osoby, przez okres nie dłuższy niż to jest niezbędne do celów przetwarzania. Administrator ma obowiązek określić okres przechowywania danych i poinformować o jego długości osobę, której dane przetwarza. Nie jest to łatwa w implementacji zasada, gdyż dla niektórych danych należy samodzielnie określić okresy przechowywania, a dla innych minimalny czas wyznaczają obowiązujące przepisy prawa, które są rozrzucone po rozmaitych aktach prawnych. Dość rozpowszechniona jest praktyka wiecznego przechowywania informacji ze względu na niski koszt nośników danych. W świetle RODO takie postępowanie jest niedopuszczalne. Sprostanie zasadzie ograniczenia czasowego jest jednym z większych wyzwań dla organizacji przetwarzających dane osobowe

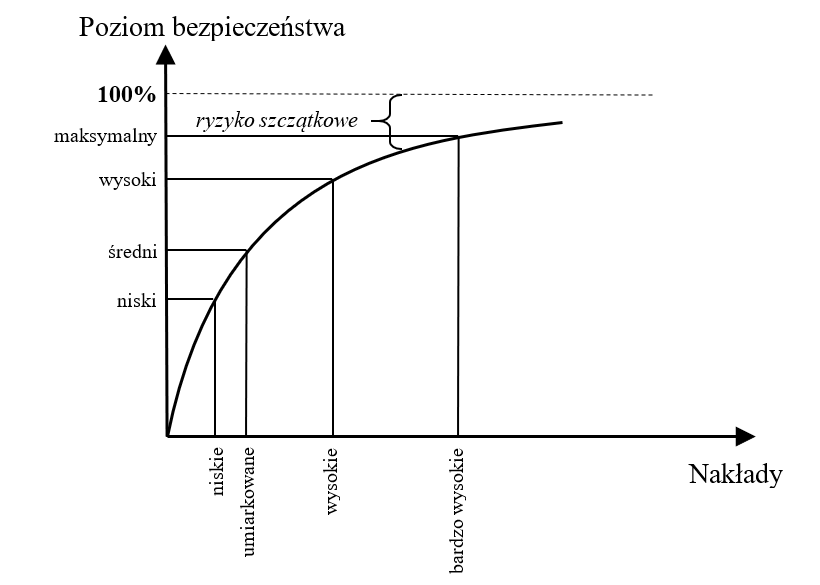

Zasada odpowiedniego bezpieczeństwa wymaga zagwarantowania ochrony danych osobowych przed niedozwolonym lub niezgodnym z prawem dostępem oraz przypadkową utratą, zniszczeniem lub uszkodzeniem. Administrator musi zapewnić do tego celu odpowiednie środki techniczne i organizacyjne. RODO jako cechy bezpieczeństwa danych wymienia poufność i integralność, pomijając dostępność, która występuje w klasycznym modelu bezpieczeństwa informacji88. Poufność to zabezpieczenie przed dostępem do danych osób niepowołanych. Poufność może zostać naruszona, gdy osoba niepowołana uzyska fizyczny lub zdalny dostęp do urządzenia przechowującego dane lub przechwyci informacje transmitowane pomiędzy różnymi urządzeniami. Integralność wymaga by dane nie zostały przypadkowo ani celowo zmienione bądź uszkodzone. Dostępność oznacza, że dane są dostępne wtedy, gdy ich potrzebujemy. Gdy brak dostępu wynika z ich zniszczenia oprzemy się na zasadzie integralności, w przypadku utraty łączności lub chwilowego braku fizycznego dostępu do urządzenia przetwarzającego dane, możemy mówić o braku dostępności89.

Rozliczalność jest zasadą formalną, która nakłada na administratorów obowiązek udowodnienia, że ich metody, wdrożone procedury oraz działania są zgodne z RODO. Zasada ta wprowadza domniemanie winy przetwarzającego dane osobowe i przenosi ciężar udowodnienia zgodności z RODO na administratorów. Art. 82 ust.3 stanowi, że zwolnienie z odpowiedzialności za szkody może nastąpić, jeśli administrator wykaże, że w żaden sposób nie ponosi winy. Pomimo, iż RODO znosi obowiązujący dotychczas model ochrony danych osobowych narzucający obowiązek i schematy opracowania dokumentacji90, to w praktyce jedyną znaną możliwości rozliczenia się z czegokolwiek to wykazanie się odpowiednimi dokumentami. Należy zatem przyjąć, że zasada rozliczalności będzie spełniona, jeśli podmiot przetwarzający dane posiada odpowiednią dokumentację zasobów i procesów przetwarzania danych osobowych.

Wymienione zasady stanowią podstawę standardów ochrony danych osobowych i mają nadrzędny charakter dla pozostałych szczegółowych przepisów RODO.

3.2. Wybrane zagadnienia zgodnego z prawem przetwarzania danych osobowych

Przetwarzanie danych osobowych jest zgodne z prawem, gdy podmiot przetwarzający spełni przynajmniej jeden z warunków wymienionych w art. 6 ust. 1 lit. od a do f, a może to być:

- zgoda osoby, której dane dotyczą;

- niezbędność przetwarzania celem wykonania lub zawarcia umowy;

- niezbędność przetwarzania do wypełnienia obowiązku prawnego;

- konieczność przetwarzania celem ochrony żywotnych interesów osoby, której dane dotyczą;

- konieczność przetwarzania do wykonania zadania realizowanego w interesie publicznym;

- niezbędność przetwarzania do celów wynikających z prawnie uzasadnionych interesów administratora lub strony trzeciej.

Wyżej wymienione przesłanki dopuszczają przetwarzanie tzw. „danych osobowych zwykłych”. RODO wyróżnia również dane osobowe szczególnych kategorii, których przetwarzanie jest zabronione za wyjątkiem przesłanek wymienionych w art. 9, oraz dane osobowe dotyczące wyroków skazujących, czynów zabronionych i środków zabezpieczających, których przetwarzanie jest dopuszczane, gdy zezwala na to prawo Unii lub kraju członkowskiego wyłącznie pod nadzorem władz publicznych.

Zgoda to najszerzej wykorzystywana podstawa przetwarzania danych. Pomimo, iż każdą z wymienionych przesłanek można zastosować samodzielnie i niezależnie91 od siebie, organizacje często wymagają zgody nawet w przypadku wystąpienia innej przesłanki. Takie postępowanie jest wynikiem niedostatecznego zrozumienia zasad rozporządzenia oraz obawy, że urząd nadzorujący może mieć odmienną ocenę spełnienia jednej z pozostałych przesłanek upoważniających do przetwarzania danych osobowych.

W art. 4 pkt 11 RODO definiuje, iż zgoda oznacza dobrowolne, konkretne, świadome i jednoznaczne okazanie woli (…)

, co daje cztery warunki do spełnienia tej przesłanki do zgodnego z prawem przetwarzania danych:

- dobrowolność,

- konkretność,

- świadomość,

- jednoznaczność.

Te cztery warunki są wymieniane w wyjaśnieniach oraz wytycznych organów unijnych92.

Dobrowolność to rzeczywista możliwość dokonania realnego i swobodnego wyboru oraz sprawowania kontroli przez osobę, której dane dotyczą. Osoba wyrażająca zgodę nie może czuć się zmuszona do jej złożenia, nie może ponieść negatywnych konsekwencji niewyrażenia zgody, a samej zgody nie można łączyć z innymi celami organizacji. Co do zasady jakakolwiek presja lub wpływ uniemożliwiający osobie złożenia swobodnego oświadczenia woli spowoduje nieważność zgody. Przykładem takiego wpływu jest brak równowagi sił pomiędzy stronami. RODO w motywie 43 stanowi, że pomiędzy organem publicznym oraz obywatelem występuje brak równowagi sił, który wyraźnie zmniejsza prawdopodobieństwo wyrażenia dobrowolnej zgody przez jednostkę. Na to samo wskazuje się również, gdy występuje stosunek pomiędzy pracownikiem a pracodawcą. Nie jest to lista zamknięta i brak równowagi sił może zaistnieć także w innych sytuacjach, a zgoda wówczas wyrażona będzie nieważna.

Zgód nie należy łączyć dla różnego typu działań, co w praktyce oznacza, że zgody na przetwarzanie w różnych celach powinny być wyraźnie od siebie oddzielone za pomocą odrębnych formularzy lub pól do zaznaczenia93. Jeśli od wyrażenia zgody zależy wykonanie umowy lub świadczenie usługi zgoda jest nieważna. Trudniejsze jest rozstrzygnięcie czy wyrażenie zgody na przetwarzanie danych w celach marketingowych w zamian za otrzymanie rabatu lub innej korzyści jest prawidłowe. Brak jest w tej kwestii jednolitego stanowiska w literaturze. Dr Maciej Kawecki w wyjaśnieniach opublikowanych na kanale Ministerstwa Cyfryzacji dopuszcza taką możliwość94. W opinii autora niniejszej pracy, jeśli wyrażenie zgody jest warunkiem otrzymania bonifikaty do świadczonej usługi to jest ona obarczona ryzykiem nieważności. W przypadku gdy w zamian dostajemy autonomiczną korzyść np. możliwość przetestowania najnowszych produktów, taka zgoda jest prawidłowa. Celem uzyskania pewności prawnej pozostaje zaczekać na rozstrzygnięcia lub wytyczne organów nadzoru.

Konkretność zgody to precyzyjne określenie konkretnego, wyraźnego i prawnie uzasadnionego celu przetwarzania danych95 na który wyraża swoją zgodę jednostka. Konkretność zgody wyklucza jednocześnie możliwość zmiany celu przetwarzania danych na inny niż w wyrażonej zgodzie.

Świadoma zgoda to zapewnienie osobie, której dane dotyczą niezbędnych informacji do jej wyrażenia. Kluczowe jest, aby administratorzy używali jasnego i prostego języka we wszystkich przypadkach bez stosowania długich i trudnych informacji oraz zawiłego języka prawniczego. Wiadomość musi być zrozumiała dla przeciętnej osoby, oddzielona od innych kwestii i nie może być ukryta w ogólnych warunkach96. Świadomość zgody wymaga, aby wyrażający znał i rozumiał jej konsekwencje.

Jednoznaczność zgody to wyraźne działanie lub oświadczenie osoby wyrażającej zgodę. RODO wyklucza milczącą zgodę i nakazuje jednoznacznie okazać wolę poprzez działanie takie jak podpis na formularzu, wysłanie e-maila, zaznaczenie opcji wyboru na stronie internetowej, wysłanie sms-a itp. Administratorzy mają swobodę wyboru formy w jakiej przyjmą zgodę, RODO nie narzuca żadnych rozwiązań. Zgodnie z zasadą rozliczalności administrator ma obowiązek udowodnić, że zgoda została wyrażona, stąd powinna być co do zasady udokumentowana. RODO nie określa również okresu ważności zgody, za ty wyraźnie nakazuje, że musi być możliwa do wycofanie równie łatwo jak została udzielona.

Administratorzy powinni prawidłowo wybrać podstawę prawną przetwarzania danych, ponieważ co do zasady nie można jej zmienić w trakcie przetwarzania. W tej części omówimy pozostałe przesłanki, na których można oprzeć przetwarzanie danych.

Zawarcie lub wykonanie umowy są przesłankami, na które administrator może się powołać, gdy przetwarzanie danych jest niezbędne do wykonania umowy lub podjęcia działań przed jej zawarciem i zażąda tego osoba, której dane dotyczą. W przypadku gdy osoba zwróci się do administratora o przedłożenie oferty, to nie należy pozyskiwać od niej zgody. W następstwie, gdy dojdzie do transakcji przetwarzanie dalej będzie odbywać się w oparciu o tę przesłankę. Odmienna sytuacja zaistnieje, gdy zechcemy samodzielnie przedstawić ofertę, w takim wypadku zgodę na przetwarzanie należy uzyskać.

Obowiązek prawny to przesłanka, na podstawie której można przetwarzać dane, gdy istnieje przepis prawa nakładający taki obowiązek, a przetwarzanie danych jest niezbędne do wypełnienia tego obowiązku prawnego. Zgodnie z Konstytucją RP źródłem obowiązku prawnego w tym przypadku może być ustawa lub ratyfikowana ustawą umowa międzynarodowa97.